一天内接到来自全国各地数千个陌生电话短信的轰炸骚扰,导致个人通讯中断,被骚扰者工作生活受到严重影响。近年来,一些不法分子利用“通讯轰炸”恶意呼叫骚扰,实施打击报复、敲诈勒索、强买强卖、非法追债等违法犯罪活动,普通群众不堪大量短信电话骚扰,往往选择妥协退让,自身合法权益遭受侵害。

近日,浙江苍南警方在温州市公安局网安部门及腾讯守护者计划安全团队的支持下,通过分析研判、追溯打击,经过近半年时间的缜密侦查,直击“通讯轰炸”、恶意呼叫骚扰的上游犯罪,对犯罪嫌疑人李某、于某、高某、杨某、刘某等15人采取刑事强制措施,成功摧毁集轰炸程序制作、源码破解、软件分发、证书签名、软件代理、实施轰炸等一条龙的黑色产业链。

给差评后被“轰炸” 警方发现有人网上售卖“轰炸”软件

2018年1月上旬,家住苍南灵溪镇的陈女士连续几天被大量垃圾短信骚扰。“一天到晚手机不停提示收到短信,都是一些垃圾信息”,陈女士向苍南警方报案称,她在一家网店购物后,因为觉得商品实物与网店介绍的有较大出入,就给了差评。

没过多久,陈女士接到商家要求删除差评的电话。陈女士一口拒绝商家的要求,随后遭到了大量垃圾短信持续的“轰炸”。

接到报案后,苍南警方开展深入侦查,并锁定在网络上贩卖“通讯轰炸”、微信外挂等程序的李某、贺某等人。1月24日,民警相继在广东、湖南长沙等地将犯罪嫌疑人李某、贺某、黄某、李某义等4人抓获,自此揭开了该项专案打击的序幕。

寻线追踪警方斩断整条黑色产业链

随着李某等人的落网,网络水面下的巨大冰山逐渐显露,警方发现,“通讯轰炸”的背后实则暗藏着一条组织严密、分工明确、层层牟利的黑色产业利益链条。

随即,温州、苍南两地警方抽调精干警力成立专案组对案件展开更加深入的侦查。为了彻底摸清该黑色产业链的整体脉络,专案组民警对庞大的数据量进行分析梳理、拓展关联,历经6个多月的艰苦侦查,摸清了制作轰炸程序、源码破解、软件代理、实施轰炸等各环节犯罪脉络,查清犯罪嫌疑人的具体身份。

6月26日,警方组织警力分成7个追捕工作组,分别在陕西延安、湖北武汉、内蒙古呼伦贝尔等6省7市对该团伙开展集中收网行动。经连续作战,抓获涉案人员于某、高某、杨某、刘某等11人,查扣作案电脑、手机60余部、服务器20余台(服务器数据超过1T),封堵网站平台70个,查控域名及二级域名70余个,摧毁“轰炸”程序制作工作室、软件代理商等各环节犯罪链条。

每日“轰炸”上亿次涉案人员大多为90后

高某是陕西人,25岁,初中文化,8年前开始自学软件编程,目前是该团伙中的一名“技术骨干”。根据他的交代,起初编写“轰炸”软件纯粹是为了好玩,用来恶搞朋友。后来有不少人向他打听使用“轰炸”软件,高某也一直没有找到满意的工作,并开始制作售卖“轰炸”软件牟利,从此深陷泥潭。

于某是某大学的在校大学生,是一名古筝老师。犯罪嫌疑人于某、高某在网上认识后,为了更好通过“轰炸”程序等牟利,成立了“阿水工作室”,非法调用中国平安、酷狗音乐、顺丰快递、百度、拼多多等3000多款的国内知名网站接口,以发送短信验证码的形式,对目标对象实施不间断的骚扰。

2017年以来,“阿水工作室”制作了“狮王轰炸”、“呕死他”等短信、电话轰炸软件10余款,通过用户付费使用的方式进行牟利,共计注册用户达10万以上。通过“狮王轰炸”等短信、电话轰炸软件,买家每天都可以对多个目标手机发起轰炸,进行轰炸后的短短两分钟内就可以发送100余条短信进行骚扰,每天轰炸次数可达亿次以上。

内部成员联系紧密黑色产业链条层层牟取利益

“通讯轰炸”软件从制作到实际应用离不开犯罪嫌疑人杨某等人,作为产业链的“中转站”,杨某、刘某除制作破解、制作微信外挂等非法软件外,还通过电信IDC机房租用服务器,为“阿水工作室”等搭设提卡平台、发分平台、管理后台。

为了使轰炸软件、微信外挂等软件能在苹果手机中使用,杨某等人还通过网络非法购得苹果证书签名工具及企业证书,并在网上接受他人证书签名,按每次50-200元不等收取签名费用。于某、高某等人成立工作室制作“通讯轰炸”等软件,杨某等人为非法软件提供证书签名及分发平台,供他人下载并使用,李某、贺某等人则联系制作并发展代理大肆销售非法软件,进而形成整个黑色产业链条,他们层层牟取利益,涉案金额达300余万元。

截至8月5日,犯罪嫌疑人于某、高某等11人因涉嫌提供侵入、非法控制计算机信息系统程序、工具罪已被检察机关批准逮捕,案件还在进一步侦办之中。

来源:凤凰网科技 时间:2018年08月07日

人在家里睡,债从天上来。

豆瓣网友「独钓寒江雪」最近很崩溃。

7 月 30 日凌晨 5 点,偶尔醒来的她,发现手机莫名其妙收到 100 多条验证码短信。经过认真检查,她发现支付宝、余额宝和关联银行卡的钱都被转走了,而京东账号也被开通金条和白条功能,借款 1 万多。

什么都没做,一觉醒来一无所有,还背上一身债务。这到底是什么诈骗套路?

在打电话报警、找移动停机、找支付宝报理赔的同时,「独钓寒江雪」从热心网友提供的信息中得知:这可能是短信验证码惹的祸。

▲ 豆瓣网友「独钓寒江雪」一夜间收到的验证码短信

短信验证码惹的祸?

在移动互联网高度发达的当下,短信基本上只剩下一种功能:接收短信验证码。

登陆微博微信、收取快递包裹、银行转账汇款……几乎所有和安全有关的操作,短信验证码都承担了最关键的职责——证明是你本人的操作。

为什么偏偏是靠短信验证码来证明自己?

这得从「多因子认证」(Multi-factor authentication)说起。

在互联网时代,一次安全的决策需要保证以下五个环节:

身份认证 授权 保密性 完整性 不可否认性

其中,由于互联网的匿名性,身份认证是最难被证明的部分。在密码学中,最经典的方法是「多因子认证」。

举个例子,我们出境过海关时,护照、指纹、面部识别三个认证因子是必不可少的。

▲ 图自视觉中国

就算是关系国家安全的「核按钮」,也是采用类似的加密方式。

比如,俄罗斯的「核按钮」手提箱共有 3 只,分别由总统、国防部长和参谋总长掌管。

发动核攻击时,至少要保证 2 个核按钮同时按下。发射程序采取「双重核按钮制度」,即每一级都有两组密码,只有当两组密码准确无误地拼在一起,逐级传达命令,核导弹才能最终发射出去。

▲ 这么任性是不可能的

不过,在现实生活中,「核按钮」级别的验证方式显然无法适用于每一个人,一来成本太高,二来流程也过于繁琐。

于是,就出现了以短信验证码为代表的「双因子认证」——智能手机几乎人手一部,手机号码又采取实名制,短信验证码的成本也比较低。

同时满足了安全、便捷以及低成本三个方面,这就是短信验证码大行其道的原因。

可是,短信验证码一旦泄露,那么随之而来的安全隐患也让人担忧。

▲ 爱范儿编辑收到的一连串验证码短信,非本人操作,幸好及时处理

更要命的是,「短信嗅探」就是这样一种「偷取」短信验证码的技术。

「短信嗅探」是怎么回事?

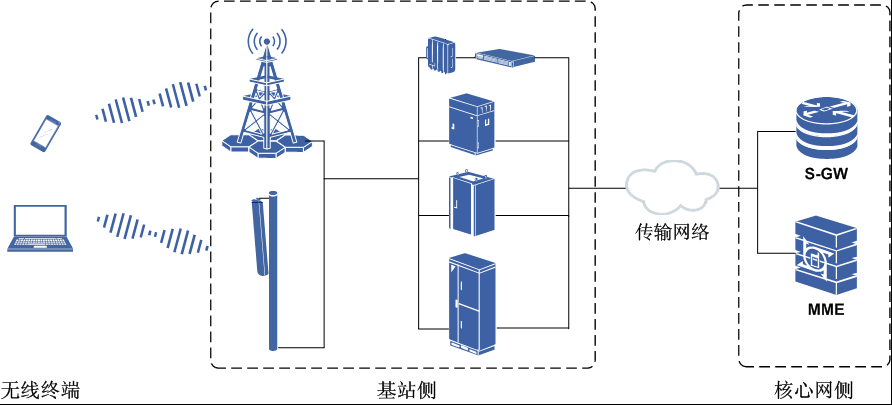

短信验证码是如何发送到我们手机上的呢?主要是经过以下三个步骤:

核心网侧的控制信令、语音呼叫或数据业务信息通过传输网络发送到基站 信号在基站侧经过基带和射频处理,然后通过射频馈线送到天线上进行发射 终端通过无线信道接收天线所发射的无线电波,然后解调出属于自己的信号

而「短信嗅探」技术主要是在第二、三个步骤上做手脚。

▲ 图自百度百科

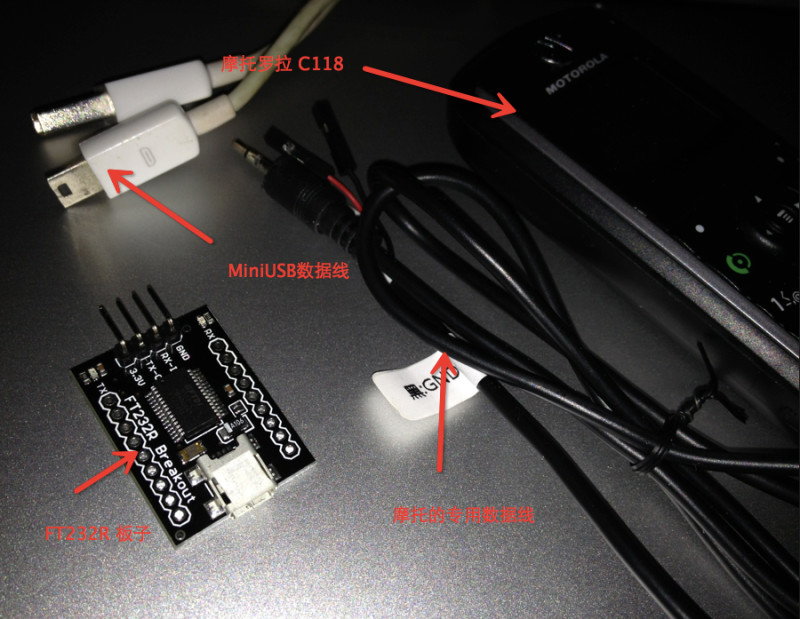

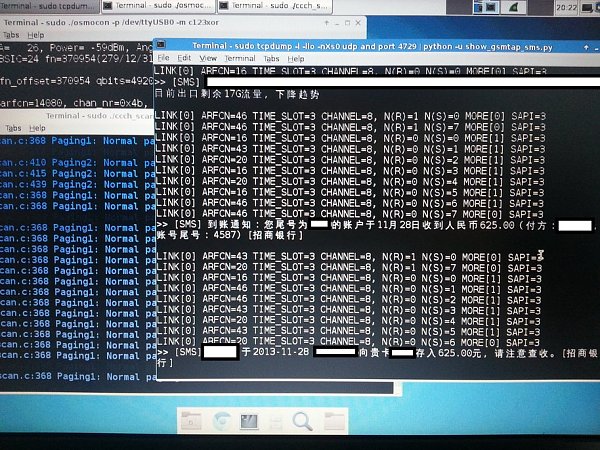

目前,大部分短信都是通过 2G 网络的 GSM 通信协议进行传输的,而这种通信协议并不安全,如今只要一部嗅探设备(通常是一部改装手机)就可以监听。

▲ 图自 h4ck0ne

之后,骗子再利用伪基站(通常是改装的手机或笔记本电脑)来收集周围的手机卡信息。

这样一来,就同时拿到了手机号和短信验证码。此时骗子已经可以通过查询网站反推出号码的主人身份信息,甚至可以拿到身份证号和银行卡号。

▲ 图自 h4ck0ne

有了这些资料,骗子就可以进行资产转移、小额贷款等操作。通常作案时间是在深夜,你可能还在熟睡中浑然不知。

睡觉关机就能防止「短信嗅探」吗?

一些媒体对「短信嗅探」给出的建议是睡觉关机,这种做法有一定作用,但实际上只是治标不治本。

你睡觉关机了?没关系,攻击者还可以到短信发送者附近去窃取短信。比如他想要盗取你的支付宝账号,只需要摸清楚支付宝公司给你发短信的设备位置,蹲在附近监听,你的验证码还是可以轻易到手。

▲ 图自视觉中国

而睡觉关机还有自带的副作用。一方面,夜里家人或朋友可能遇上急事却无法联系到你;另一方面,之前因「呼死你」和短信轰炸不堪其扰关机、最终导致诈骗和更大损失的案件也时有发生。这并不是一种万事大吉的解决方案。

作为消费者,面对这类诈骗,目前我们并没有太多防范的办法,只能尽己所能加强防范。以下这些方法都能起到一定的作用:

1. 开通高清语音通话服务(VoLTE 功能)

正是因为走的是有协议缺陷的 2G 通道,短信才显得如此脆弱。所以防止「短信嗅探」的一种思路是:开通 VoLTE 功能,将短信「升级」。

在高清语音通话服务开通后,短信就会跟电话一样通过 3G/4G 网络进行传输。这种做法虽然无法 100% 抵挡伪基站的降维攻击,但能增加「短信嗅探」的整体难度;不过暂时只有部分地区支持开通 VoLTE 功能。

2. 严格控制 App 读取短信的权限

除了 GSM「短信嗅探」,那些乖乖躺在你手机里、拿到读取短信权限的 App,实际上也是一项信息安全隐患。想想,只要任意一个获得权限的 App 存在漏洞,你的验证码短信就相当于在互联网上「裸奔」。

不要嫌麻烦,现在就动手去把这项权限收回来。

3. 设置专门的号码接收验证短信

更「与世隔绝」的做法,大概就是准备专门的号码和手机来接收各种验证码短信了。

建议你这部手机禁用 WiFi,禁用移动网络,只用来打电话和发短信,这样能把大部分的 App 漏洞、手机木马或短信自助云端备份等带来的危险挡在门外。

但是呢,千万不要选择只支持 2G 网络的功能机。复习一下:2G 信号最容易被挟持了。

要防止个人财产被盗,我们还需要做哪些准备?

对这次「独钓寒江雪」的事件,网络安全专家 tk 认为,GSM「短信嗅探」只是其中一种可能性,手机木马、运营商内鬼、短信自动云端备份等都可能是验证码短信暴露的原因。

而另外有一种说法认为,这位豆瓣网友也有可能是丢失了 Apple ID 的账号和密码,iCloud 信息同步导致验证码「裸奔」。

不论原因是什么,为了防止个人财产被盗,都需要我们在平时做好手机号、身份证号、银行卡号、支付平台账号等敏感的私人信息保护。多留几个心眼,多设几道防锁线。

以 Apple ID 为例,在设置双重认证后,你的账户只能通过你信任的设备(如 iPhone、iPad 或 Mac)访问。而在首次登录一部新设备的时候,双重认证也会相当谨慎,要求你提供 Apple ID 密码以及自动显示在您的受信任设备上的 6 位验证码。

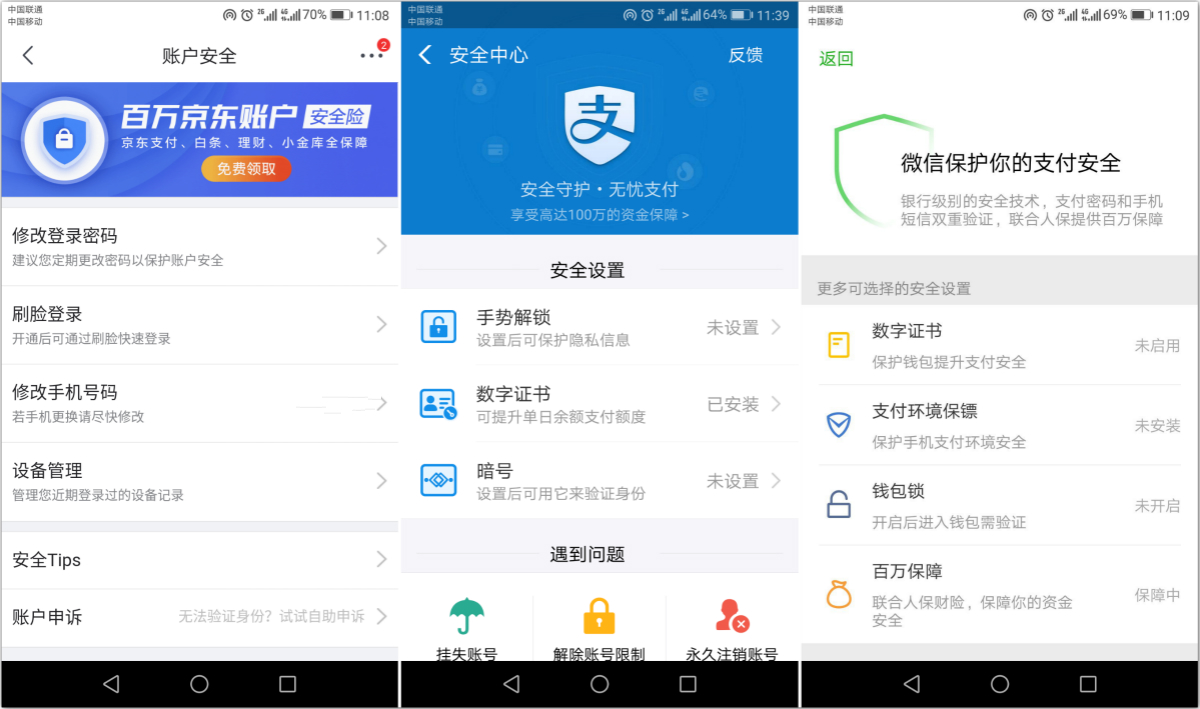

而微信、支付宝和京东等账号,都可以通过定期修改登录密码,或是增加登录和支付「关卡」(比如手势解锁、声音锁、刷脸登录、指纹识别等)来降低被盗风险;而支付平台上也会有相应的安全险保障。

同时还可以定期留意「登录设备列表」,遇上什么不妥的地方及时警惕。

而万一真的不幸遭遇被盗,切记第一时间收集好证据、冻结挂失银行卡并报警。依靠警方追回损失的同时,还可以像「独钓寒江雪」一样,准备好材料向相关支付平台发起理赔申请。

最后的最后,借用一句老话,小心驶得万年船啊。

本文由肖钦鹏、梁晓憧共同完成

来源:搜狐科技 时间:2018-08-05